Los CIO invierten en ciberseguridad para salvaguardar el trabajo remoto

- Actualidad

©Freepik

©Freepik

El incremento del teletrabajo incide en la exposición a la pérdida de datos, lo cual requiere un enfoque robusto de la ciberprotección en especial en la parte de los endpoints.

De acuerdo con los datos aportados por el informe Global Data Protection Index 2024 de Dell, el 78% de las organizaciones cree que ha aumentado la exposición a la pérdida de datos por amenazas cibernéticas debido al aumento de los empleados que trabajan desde casa. Por esta razón se hace cada vez más necesaria una estrategia sólida de ciberseguridad.

La buena noticia en este sentido es que los CIO están aumentando su gasto para abordar este reto, ya que la Encuesta de Directivos de Tecnología y CIO de Gartner de 2024 reveló que el 80% de los CIO tiene previsto aumentar su gasto en ciberseguridad en 2024. Dell Technologies aporta cinco consejos clave a la hora de invertir en herramientas para asegurar el trabajo remoto:

Reforzar la seguridad de los endpoints

El trabajo flexible supone que los perímetros de la red tradicional son cada vez más porosos. Dado que los empleados acceden a los recursos de la empresa desde varias ubicaciones y dispositivos, la seguridad de los endpoints es un punto clave en las estrategias de ciberseguridad. De este modo, cualquier dispositivo físico conectado a la red corporativa está protegido y las rutas de ataque están a salvo de los ciberdelincuentes.

Al adoptar herramientas avanzadas de protección como los sistemas de detección y respuesta de endpoints, las empresas pueden mejorar su capacidad para detectar y mitigar amenazas. Las actualizaciones periódicas de software, la gestión de parches y el cifrado de dispositivos son componentes esenciales de una estrategia de seguridad integral.

Implementar un modelo Zero Trust

El enfoque tradicional de confiar en las entidades dentro de la red corporativa ha demostrado ser inadecuado frente a las amenazas cibernéticas actuales. La arquitectura Zero Trust funciona bajo la suposición de que ningún usuario o dispositivo, dentro o fuera de la red corporativa, es de confianza de forma predeterminada.

La implementación de un modelo Zero Trust implica estrictos controles de acceso, supervisión continua y autenticación multifactor. Al adoptar un enfoque de privilegios mínimos, las organizaciones pueden restringir el acceso de los usuarios solo a los recursos necesarios para sus funciones, minimizando el impacto potencial de una brecha de seguridad.

Establecer una estrategia integral de seguridad en la nube

Las empresas deben implementar soluciones seguras de gestión de identidades para controlar el acceso de los usuarios a los recursos en la nube. El cifrado de datos tanto en tránsito como en reposo, las auditorías de seguridad periódicas y la supervisión del cumplimiento son esenciales para una estrategia integral de seguridad en la nube. Colaborar con proveedores de servicios cloud de renombre que prioricen la seguridad puede mejorar aún más la resiliencia de la organización frente a las amenazas cibernéticas.

Establecer un plan sólido de respuesta a incidentes

Ninguna organización es inmune a las amenazas cibernéticas y, a pesar de que el 72% de los encuestados del estudio Global Data Protection Index 2024 cree que si sufriera un ataque recuperaría todos sus datos, no siempre es así. En caso de ciberataque, una respuesta bien coordinada debe incluir protocolos claros para identificar, contener, erradicar, recuperar y aprender de los incidentes.

Probar y actualizar regularmente el plan de respuesta a incidentes garantiza su eficacia. Al mismo tiempo, las organizaciones deben desarrollar estrategias integrales para mantener las operaciones esenciales frente a un incidente de ciberseguridad, minimizando así el tiempo de inactividad potencial y las pérdidas financieras.

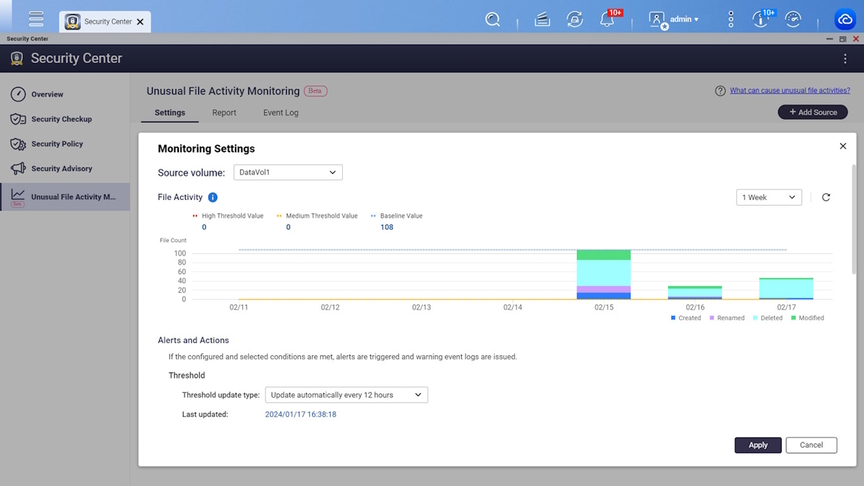

Valorar la incorporación de PC habilitados para IA

GenAI se ha convertido en una herramienta potente para reforzar las defensas cibernéticas. Puede mejorar la detección y la respuesta a anomalías y amenazas potenciales en tiempo real. Si ya han accedido, permite aislar a los atacantes y evitar que se propaguen más. Al monitorizar el comportamiento de los usuarios y la actividad de la red, GenAI puede fortalecer la ciberseguridad de la organización y ajustar los permisos en función de los riesgos.

Además, desde el punto de vista del consumidor, a medida que se amplíen las capacidades de los PC habilitados para IA, los desarrolladores maximizarán el rendimiento local como hasta ahora. Esto significaría que estas plataformas habilitadas para IA mantendrían la tecnología de IA local en ese dispositivo, fortaleciendo sus defensas cibernéticas a medida que aprende más sobre la actividad habitual del usuario en el endpoint.