La IA generativa ha empezado a transformar todo tipo de industrias. Uno de los sectores sobre los que tiene un impacto mayor es el de la ciberseguridad: además de las implicaciones que tiene el uso de la IA generativa en otras áreas de la empresa, está cambiando tanto las herramientas de protección como la capacidad de los atacantes...

Los tipos de ciberataque no han tenido una gran evolución y los usuarios siguen siendo el eslabón más débil de los sistemas de protección. Ahora bien, las técnicas que utilizan se basan en tecnología más avanzada, lo que permite ataques más complejos, sofisticados y convincentes… En un contexto en que las fronteras de la ciberseguri...

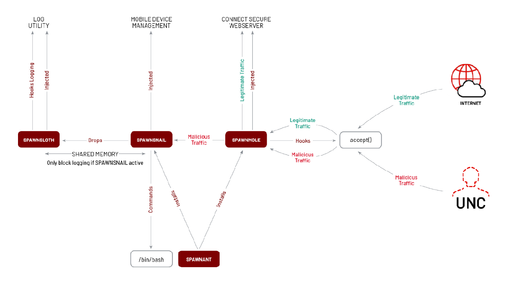

El paso a la nube que ha supuesto la digitalización acelerada de numerosos sectores en los últimos y la ampliación de la superficie de exposición de las empresas a llevado a virar las estrategias de ciberseguridad corporativas. La protección y la gestión de las identidades digitales se ha convertido en un elemento básico sobre el qu...

La irrupción de nuevas tecnologías de la información, computación y, ahora, digitalización, siempre despierta señales de alarma en uno de los sectores empresariales esenciales de la economía: servicios financieros y banca. Sin embargo, la realidad es que las instituciones financieras son, habitualmente, las primeras en abrazar esas nuevas...

Prev.

Prev.